Da Nachrichten standardmäßig nicht Ende-zu-Ende-verschlüsselt sind, konnten die Hintermänner möglicherweise Millionen Nachrichten lesen und auswerten.

Durch eine Manipulation des Routing-Protokolls BGP ist es Unbekannten am vergangenen Monat gelungen, den gesamten Traffic des Messengers Telegram in den Iran umzuleiten. Normalweise nutzt der Betreiber, die Telegram Messenger LLP Server in deutschen Rechenzentren. Durch die Manipulation wurde der Traffic an Server des staatlichen iranischen Providers Iran Telecommunication Company PJS umgeleitet, die im Iran gehostet werden. Als Folge dessen konnten Millionen Nachrichten von Telegram-Nutzern ausgezeichnet werden.

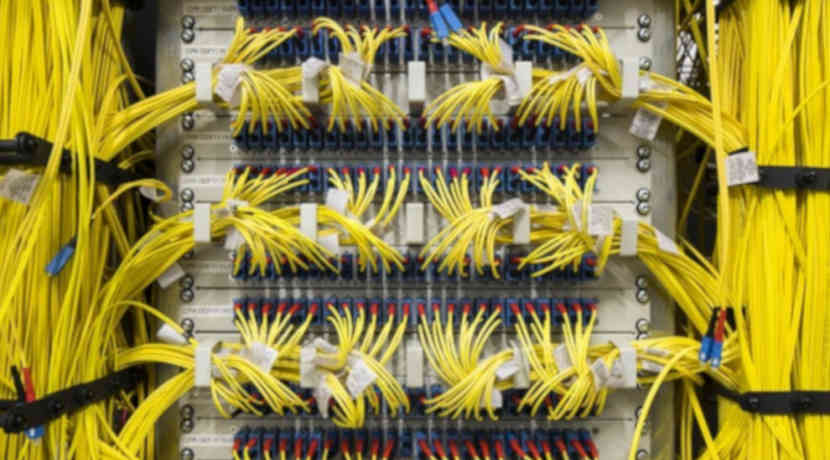

Verursacht wurde das die Umleitung des Traffics durch einen iranischen Provider, der das mithilfe des Border Gateway Protocol die Kontrolle über 256 IP-Adressen übernommen hat, unter denen unteranderem auch die Telegram-Server normalerweise erreichbar sind. Aus diesem Grund wurde der Traffic des Messengers statt nach Deutschland kurzfristig in den Iran geroutet. Die Manipulationsmöglichkeit ist Experten bereits seit 30 Jahren bekannt.

Telegram im Iran gesperrt

Bis zu einer Sperrung durch die iranische Regierung vor einigen Monaten war der Telegram-Messenger der beliebteste Messenger im Iran. Da die Regierung durch die Nutzung des Messengers zur Organisation von Protesten Gefahren sieht, wurde Telegram jedoch vollständig verboten.